Categoría: Blog

-

Teletrabajo

El teletrabajo ha venido para quedarse. No es algo temporal. No valen apaños. Y es que en muchas empresas esto lo tenían ya claro hacía tiempo, y no les ha pillado por sorpresa. Y no les ha supuesto apenas trastorno…

-

Vulnerabilidades 2020

Vulnerabilidades 2020: los principales retos de seguridad informática para este año.

-

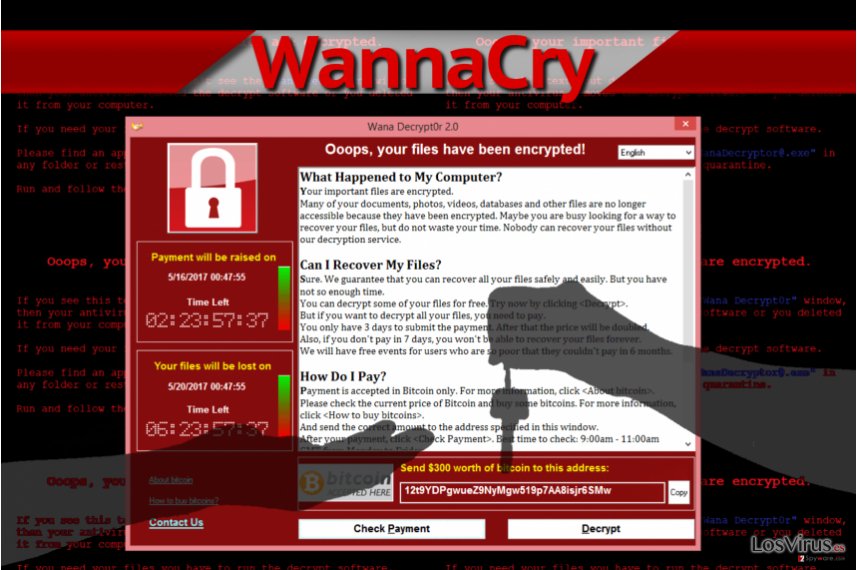

Seguridad en mi empresa: virus, ransomware, malware, etc.

En los últimos meses, los últimos años, hemos visto como grandes empresas como Telefónica, la Cadena SER, la consultora Everis, Altran en Francia, ayuntamientos como el de Jerez o el de Baltimore, entre otros, han sido atacados por una clase específica de malware llamado «ransomware». El ransomware o «programa de secuestro» es activado por el…

-

Windows 10: ¿Y después qué?

Acostumbrados estábamos a que Microsoft publicara nuevas versiones de Windows cada x años. Así, en este siglo XXI, por no remontarnos demasiado atrás, tenemos: 2001: Windows XP 2006: Windows Vista 2009: Windows 7 2012: Windows 8 2013: Windows 8.1 2015: Windows 10 Por supuesto, nos estamos refiriendo únicamente a las versiones domésticas y de puesto…

-

La vulnerabilidad target=»_blank»

Vulnerabilidad conocida también como «reverse tabnabbing» (lo traduciríamos algo así como «captura inversa de pestaña»), es un tipo de phising en el que el atacante reemplaza la página original de una pestaña no activa mediante javascript (aunque no únicamente), por la copia maliciosa, de phising, donde intentarán apropiarse de nuestras contraseñas mediante ingeniería social. La…

-

Fallo de seguridad en Twitter

La noticia informática del día de ayer fue sin duda el grave error de seguridad detectado por Twitter en sus sistemas. Según cuentan los compañeros de Xataka, resulta que los sistemas informáticos de Twitter estaban almacenando contraseñas de sus 330 millones de usuario en un fichero de texto plano. Cualquier trabajador de Twitter que tuviera…

-

LOPD vs RGPD

Suponemos que a estas alturas, toda empresa ha oído hablar del importante salto que debe dar en materia de privacidad y del respeto a los datos personales. Esto es, el salto de la ley que ha estado vigente hasta hoy mismo (LOPD, Ley Orgánica 15/1999 de 13 de diciembre de Protección de Datos de Carácter…

-

Bienvenidos

Con esta entrada damos salida a un viejo proyecto: un blog donde contaros algunas situaciones o intervenciones interesantes del día a día (no esperéis cosas muy originales, que todo está inventado, pero los enfoques frente a problemas similares, no siempre son las mismas), noticias relacionadas con el mundo de la informática (no solamente técnicas), y…